Depuis vendredi, des dizaines de milliers d'ordinateurs du monde entier ont été infectés par un virus qui bloque l'accès à des fichiers tant qu'une rançon n'a pas été payée. On ne sait pas pour l'heure si la Polynésie française a, elle aussi, été touchée. La vigilance reste de mise.

•

Le virus s'est répandu à la surface du globe à toute vitesse. Depuis vendredi 12 mai, une vague de cyberattaques a déferlé sur la planète. Des dizaines de milliers d'ordinateurs dans des dizaines d'entreprises et organisations d'une centaine de pays ont été infectés.

Ce piratage informatique "sans "précédent", selon Europol, l'agence policière européenne, et dont les auteurs restent pour l'heure inconnus, soulève plusieurs questions.

Mikko Hypponen, responsable de la société de sécurité informatique F-Secure, basée en Finlande, avance les chiffres de "130 000 systèmes touchés dans plus de 100 pays". Selon cet expert contacté par l'AFP, "c'est la plus importante attaque de ce type de l'histoire". Selon les analystes du concepteur de logiciels antivirus Avast, basé en République tchèque, quelque 126 000 infections ont été rapportées, dont 60% en Russie, le pays le plus touché devant l'Ukraine et Taïwan.

Le New York Times a réalisé une infographie qui montre la progression rapide du virus informatique à l'échelle du monde, aux Etats-Unis, en Chine et dans toute l'Europe.

Si la production a pu reprendre à l'usine normande de Sandouville, elle est toujours à l'arrêt à Batilly, en Lorraine. La filiale de Renault en Slovénie, Revoz, elle aussi, a été affecté. Les ordinateurs de son usine de Novo Mesto ont été touchés, entraînant un arrêt de production. De même, l'usine britannique de Sunderland du constructeur japonais Nissan, partenaire de Renault, a aussi été affectée.

Au Royaume-Uni, le service public de santé britannique (NHS) a été visé. Environ 45 établissements ont été touchés, selon la ministre britannique de l'Intérieur. Plusieurs d'entre eux ont été obligés d'annuler ou de reporter des interventions médicales.

Aux Etats-Unis, le géant américain de livraison de colis FedEx a annoncé avoir été touché et assuré qu'il appliquait "des mesures pour remédier le plus vite possible" à cette situation.

En Espagne, le géant des télécoms espagnol Telefonica a été visé. Mais "les équipements infectés sont sous contrôle et en train d'être réinstallés", selon son responsable de la cybersécurité, l'ancien hacker espagnol Chema Alonso.

En Asie, des hôpitaux, écoles, universités et d'autres institutions ont été touchées.

Selon l'entreprise de sécurité informatique, Forcepoint Security Labs, les pirates informatiques ont lancé "une campagne majeure de diffusion d'e-mails infectés", avec cinq millions de mails envoyés chaque heure. Ces mails ont répandu un logiciel malveillant appelé WCry, WannaCry, WanaCrypt0r, WannaCrypt ou Wana Decrypt0r. "Ce logiciel peut se répandre sans que qui que ce soit ouvre un e-mail ou clique sur un lien", précise Lance Cottrell, directeur scientifique du groupe technologique américain Ntrepid.

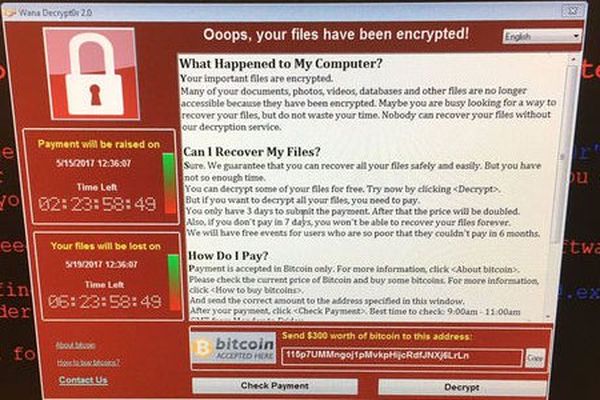

Ce logiciel malveillant est un ransomware ("rançongiciel" en français). Son fonctionnement est le suivant : le "ransomware" verrouille les fichiers des utilisateurs et les force à payer une somme d'argent sous forme de monnaie virtuelle, le bitcoin, pour en recouvrer l'usage. Les captures d'écran d'ordinateurs infectés montrent que les pirates demandent un paiement de 300 dollars (environ 270 euros) en bitcoins. Le paiement doit intervenir dans les trois jours, ou le prix double, et si l'argent n'est pas versé dans les sept jours les fichiers piratés seront effacés.

Selon la société Kaspersky, le logiciel malveillant utilisé a été publié en avril par un groupe de pirates baptisé Shadow Brokers. Ce logiciel de rançon exploite une faille de sécurité dans les anciennes versions du système d'exploitation de Windows. Cette faille a été découverte et exploitée par l'agence de sécurité américaine, la fameuse NSA. Des documents piratés à la NSA ont révélé son existence et permis aux pirates de s'en servir.

En mars, Microsoft avait lancé une mise à jour corrigeant la faille de sécurité exploitée. Mais les hackers ont profité de la vulnérabilité de leurs cibles qui n'avaient pas effectué leurs mises à jour ou utilisent des systèmes d'exploitation anciens comme Windows XOp pour lequel Microsoft ne publie plus de mises à jour

"Si la NSA avait discuté en privé de cette faille utilisée pour attaquer des hôpitaux quand ils l'ont 'découverte', plutôt que quand elle leur a été volée, ça aurait pu être évité", a regretté sur Twitter Edward Snowden, l'ancien consultant de l'agence de sécurité américaine qui avait dévoilé l'ampleur de la surveillance de la NSA en 2013.

Un chercheur en cybersécurité a indiqué à l'AFP avoir trouvé une parade pour ralentir la propagation du virus. Tweetant à partir de @Malwaretechblog, il a expliqué que "généralement un logiciel malveillant est relié à un nom de domaine qui n'est pas enregistré. En simplement enregistrant ce nom de domaine, on arrive à stopper sa propagation", a-t-il expliqué. Le chercheur a néanmoins insisté sur l'importance d'une mise à jour immédiate des systèmes informatiques car selon lui "la crise n'est pas terminée, ils peuvent encore changer de code et essayer à nouveau", a-t-il prévenu.

Selon des experts de la sécurité informatique, cités par Reuters, la menace semblait reculer samedi, en partie grâce à l'intervention d'un chercheur britannique, qui souhaite rester anonyme, qui s'est approprié un nom de domaine auquel le virus tentait de s'attaquer, ralentissant apparemment sa propagation.

"Nous sommes sur une courbe descendante, les infections sont rares parce que le logiciel malveillant ne parvient pas à se connecter à ce nom de domaine enregistré", explique Vikram Thakur, chercheur chez Symantec, une société spécialisée dans la sécurité informatique. "Les chiffres sont très faibles et diminuent rapidement." Il n'est toutefois pas exclu que les responsables de l'attaque modifient le code du virus et tentent de relancer leur offensive.

L'Anssi appelle à la vigilance les entreprises et autres entités concernées. "Il faut absolument que les organisations appliquent les correctifs de sécurité", insiste le porte-parole. L'Anssi recommande notamment "l'application immédiate des mises à jour de sécurité, qui permettent de corriger les failles exploitées pour la propagation" du virus informatique et la déconnection des équipements compromis en cas d'incident.

A l'instar des autorités américaines et britanniques, elle demande enfin expressément de ne pas payer de rançon. "Le paiement ne garantit en rien le déchiffrement de vos données et peut compromettre le moyen de paiement utilisé", explique-t-elle. Europol a également donné des conseils pratiques aux utilisateurs pour éviter d'être infectés.

Microsoft a réactivé une mise à jour pour aider les utilisateurs de son système d'exploitation Windows XP à faire face à l'attaque informatique. Windows XP ne fait en principe plus l'objet de mises à jour depuis 2014 car remplacé par Windows 10, mais Microsoft a indiqué que face à l'ampleur de l'attaque il réactivait les procédures d'assistance à ses clients.

Les ministres des Finances du G7 ont promis de renforcer la cybersécurité lors d'une réunion tenue à Bari, dans le sud-est de l'Italie. Le sujet sera évoqué dans deux semaines à Taormina, en Sicile, à l'occasion d'un sommet des chefs d'Etat et de gouvernement du G7. En attendant, il s'agit de demander aux experts de procéder à une évaluation précise des capacités en matière de sécurité informatique, pour mieux préparer la riposte, a indiqué le gouverneur de la Banque de France, François Villeroy de Galhau.

En France, le parquet de Paris a ouvert, dès vendredi soir, une enquête de flagrance pour "accès et maintien frauduleux dans des systèmes de traitement automatisé de données", "entraves au fonctionnement" de ces systèmes, et "extorsions et tentatives d'extorsions". Le parquet a décidé de confier les investigations aux policiers de l'Office central de lutte contre la criminalité liée aux technologies de l'information et de la communication (OCLCTIC). De telles enquêtes vont également être menées à l'étranger. L'attaque "exigera une investigation internationale complexe pour identifier les coupables", a indiqué Europol dans son communiqué.

Ce piratage informatique "sans "précédent", selon Europol, l'agence policière européenne, et dont les auteurs restent pour l'heure inconnus, soulève plusieurs questions.

Patrick LE GUYADER, expert en sécurité informatique. Invité de notre JT suite à la Cyberattaque dont ont été victime de très nombreuses entreprises en Europe ce vendredi.

Combien de pays sont touchés ?

Mikko Hypponen, responsable de la société de sécurité informatique F-Secure, basée en Finlande, avance les chiffres de "130 000 systèmes touchés dans plus de 100 pays". Selon cet expert contacté par l'AFP, "c'est la plus importante attaque de ce type de l'histoire". Selon les analystes du concepteur de logiciels antivirus Avast, basé en République tchèque, quelque 126 000 infections ont été rapportées, dont 60% en Russie, le pays le plus touché devant l'Ukraine et Taïwan.

Le New York Times a réalisé une infographie qui montre la progression rapide du virus informatique à l'échelle du monde, aux Etats-Unis, en Chine et dans toute l'Europe.

Animated map of how tens of thousands of computers were infected with ransomware https://t.co/djYQTYjS8u pic.twitter.com/I1kAjAWEqn

— The New York Times (@nytimes) 13 mai 2017

Qui sont les victimes ?

Si pour l'heure nous ne savons pas si la Polynésie française a été touchée par cette cyberattaque mondiale, la France, elle, n'a pas été épargnée même si la cyberattaque n'a pour l'instant pas fait d'autre victime que Renault, selon l'Agence nationale de la sécurité des systèmes d'information (Anssi).Si la production a pu reprendre à l'usine normande de Sandouville, elle est toujours à l'arrêt à Batilly, en Lorraine. La filiale de Renault en Slovénie, Revoz, elle aussi, a été affecté. Les ordinateurs de son usine de Novo Mesto ont été touchés, entraînant un arrêt de production. De même, l'usine britannique de Sunderland du constructeur japonais Nissan, partenaire de Renault, a aussi été affectée.

Au Royaume-Uni, le service public de santé britannique (NHS) a été visé. Environ 45 établissements ont été touchés, selon la ministre britannique de l'Intérieur. Plusieurs d'entre eux ont été obligés d'annuler ou de reporter des interventions médicales.

En Allemagne, la Deutsche Bahn a été piratée. Des panneaux d'affichage en gare ont affiché le message de piratage à la place des horaires de départs et d'arrivées. Plusieurs passagers allemands ont posté des photos sur Twitter.'Significant Delays' at the A&E at The Royal London Hospital in Whitechapel. @itvlondon @itvnews #nhs pic.twitter.com/inGp2YQMl7

— Joe Mander (@BTPJoe) 12 mai 2017

En Russie, la Banque centrale russe a annoncé samedi que le système bancaire du pays avait été visé, ainsi que plusieurs ministères, et que les pirates avaient tenté de forcer les installations informatiques du réseau ferroviaire.German #rail operator Deutsche Bahn #announcement #boards at #Chemnitz #station with a message demanding payment to restore access #WannaCry pic.twitter.com/Py7EPeTigk

— Dev (@Guru_Tourism) 13 mai 2017

Aux Etats-Unis, le géant américain de livraison de colis FedEx a annoncé avoir été touché et assuré qu'il appliquait "des mesures pour remédier le plus vite possible" à cette situation.

En Espagne, le géant des télécoms espagnol Telefonica a été visé. Mais "les équipements infectés sont sous contrôle et en train d'être réinstallés", selon son responsable de la cybersécurité, l'ancien hacker espagnol Chema Alonso.

En Asie, des hôpitaux, écoles, universités et d'autres institutions ont été touchées.

Quel type de virus a été utilisé ?

Selon l'entreprise de sécurité informatique, Forcepoint Security Labs, les pirates informatiques ont lancé "une campagne majeure de diffusion d'e-mails infectés", avec cinq millions de mails envoyés chaque heure. Ces mails ont répandu un logiciel malveillant appelé WCry, WannaCry, WanaCrypt0r, WannaCrypt ou Wana Decrypt0r. "Ce logiciel peut se répandre sans que qui que ce soit ouvre un e-mail ou clique sur un lien", précise Lance Cottrell, directeur scientifique du groupe technologique américain Ntrepid.

Ce logiciel malveillant est un ransomware ("rançongiciel" en français). Son fonctionnement est le suivant : le "ransomware" verrouille les fichiers des utilisateurs et les force à payer une somme d'argent sous forme de monnaie virtuelle, le bitcoin, pour en recouvrer l'usage. Les captures d'écran d'ordinateurs infectés montrent que les pirates demandent un paiement de 300 dollars (environ 270 euros) en bitcoins. Le paiement doit intervenir dans les trois jours, ou le prix double, et si l'argent n'est pas versé dans les sept jours les fichiers piratés seront effacés.

A ransomware spreading in the lab at the university pic.twitter.com/8dROVXXkQv

— 12B (@dodicin) 12 mai 2017

Quelle faille de sécurité a été exploitée ?

Selon la société Kaspersky, le logiciel malveillant utilisé a été publié en avril par un groupe de pirates baptisé Shadow Brokers. Ce logiciel de rançon exploite une faille de sécurité dans les anciennes versions du système d'exploitation de Windows. Cette faille a été découverte et exploitée par l'agence de sécurité américaine, la fameuse NSA. Des documents piratés à la NSA ont révélé son existence et permis aux pirates de s'en servir.

En mars, Microsoft avait lancé une mise à jour corrigeant la faille de sécurité exploitée. Mais les hackers ont profité de la vulnérabilité de leurs cibles qui n'avaient pas effectué leurs mises à jour ou utilisent des systèmes d'exploitation anciens comme Windows XOp pour lequel Microsoft ne publie plus de mises à jour

"Si la NSA avait discuté en privé de cette faille utilisée pour attaquer des hôpitaux quand ils l'ont 'découverte', plutôt que quand elle leur a été volée, ça aurait pu être évité", a regretté sur Twitter Edward Snowden, l'ancien consultant de l'agence de sécurité américaine qui avait dévoilé l'ampleur de la surveillance de la NSA en 2013.

If @NSAGov had privately disclosed the flaw used to attack hospitals when they *found* it, not when they lost it, this may not have happened https://t.co/lhApAqB5j3

— Edward Snowden (@Snowden) 12 mai 2017

La cyberattaque est-elle terminée ?

Un chercheur en cybersécurité a indiqué à l'AFP avoir trouvé une parade pour ralentir la propagation du virus. Tweetant à partir de @Malwaretechblog, il a expliqué que "généralement un logiciel malveillant est relié à un nom de domaine qui n'est pas enregistré. En simplement enregistrant ce nom de domaine, on arrive à stopper sa propagation", a-t-il expliqué. Le chercheur a néanmoins insisté sur l'importance d'une mise à jour immédiate des systèmes informatiques car selon lui "la crise n'est pas terminée, ils peuvent encore changer de code et essayer à nouveau", a-t-il prévenu.

Selon des experts de la sécurité informatique, cités par Reuters, la menace semblait reculer samedi, en partie grâce à l'intervention d'un chercheur britannique, qui souhaite rester anonyme, qui s'est approprié un nom de domaine auquel le virus tentait de s'attaquer, ralentissant apparemment sa propagation.

"Nous sommes sur une courbe descendante, les infections sont rares parce que le logiciel malveillant ne parvient pas à se connecter à ce nom de domaine enregistré", explique Vikram Thakur, chercheur chez Symantec, une société spécialisée dans la sécurité informatique. "Les chiffres sont très faibles et diminuent rapidement." Il n'est toutefois pas exclu que les responsables de l'attaque modifient le code du virus et tentent de relancer leur offensive.

Comment se protéger de ce virus ?

L'Anssi appelle à la vigilance les entreprises et autres entités concernées. "Il faut absolument que les organisations appliquent les correctifs de sécurité", insiste le porte-parole. L'Anssi recommande notamment "l'application immédiate des mises à jour de sécurité, qui permettent de corriger les failles exploitées pour la propagation" du virus informatique et la déconnection des équipements compromis en cas d'incident.

A l'instar des autorités américaines et britanniques, elle demande enfin expressément de ne pas payer de rançon. "Le paiement ne garantit en rien le déchiffrement de vos données et peut compromettre le moyen de paiement utilisé", explique-t-elle. Europol a également donné des conseils pratiques aux utilisateurs pour éviter d'être infectés.

Quelles mesures ont été prises face à ces attaques ?

Microsoft a réactivé une mise à jour pour aider les utilisateurs de son système d'exploitation Windows XP à faire face à l'attaque informatique. Windows XP ne fait en principe plus l'objet de mises à jour depuis 2014 car remplacé par Windows 10, mais Microsoft a indiqué que face à l'ampleur de l'attaque il réactivait les procédures d'assistance à ses clients.

Les ministres des Finances du G7 ont promis de renforcer la cybersécurité lors d'une réunion tenue à Bari, dans le sud-est de l'Italie. Le sujet sera évoqué dans deux semaines à Taormina, en Sicile, à l'occasion d'un sommet des chefs d'Etat et de gouvernement du G7. En attendant, il s'agit de demander aux experts de procéder à une évaluation précise des capacités en matière de sécurité informatique, pour mieux préparer la riposte, a indiqué le gouverneur de la Banque de France, François Villeroy de Galhau.

En France, le parquet de Paris a ouvert, dès vendredi soir, une enquête de flagrance pour "accès et maintien frauduleux dans des systèmes de traitement automatisé de données", "entraves au fonctionnement" de ces systèmes, et "extorsions et tentatives d'extorsions". Le parquet a décidé de confier les investigations aux policiers de l'Office central de lutte contre la criminalité liée aux technologies de l'information et de la communication (OCLCTIC). De telles enquêtes vont également être menées à l'étranger. L'attaque "exigera une investigation internationale complexe pour identifier les coupables", a indiqué Europol dans son communiqué.